久しぶりの投稿です。忙しくて忙しくて…

そういう中で、NutanixさんやArcserveさんのイベントに登壇させていただきました。ありがとうございます。

久しぶり、シリーズ物を投稿していきたいと思います。

ランサムウェアを含むサイバー攻撃対策、「まぁ、こんなもんでいいだろう」「後でそこは対応しておこう」「後で設定しなおしておこう」という場所から入り込んでくるんじゃないかなとツクヅク感じています。

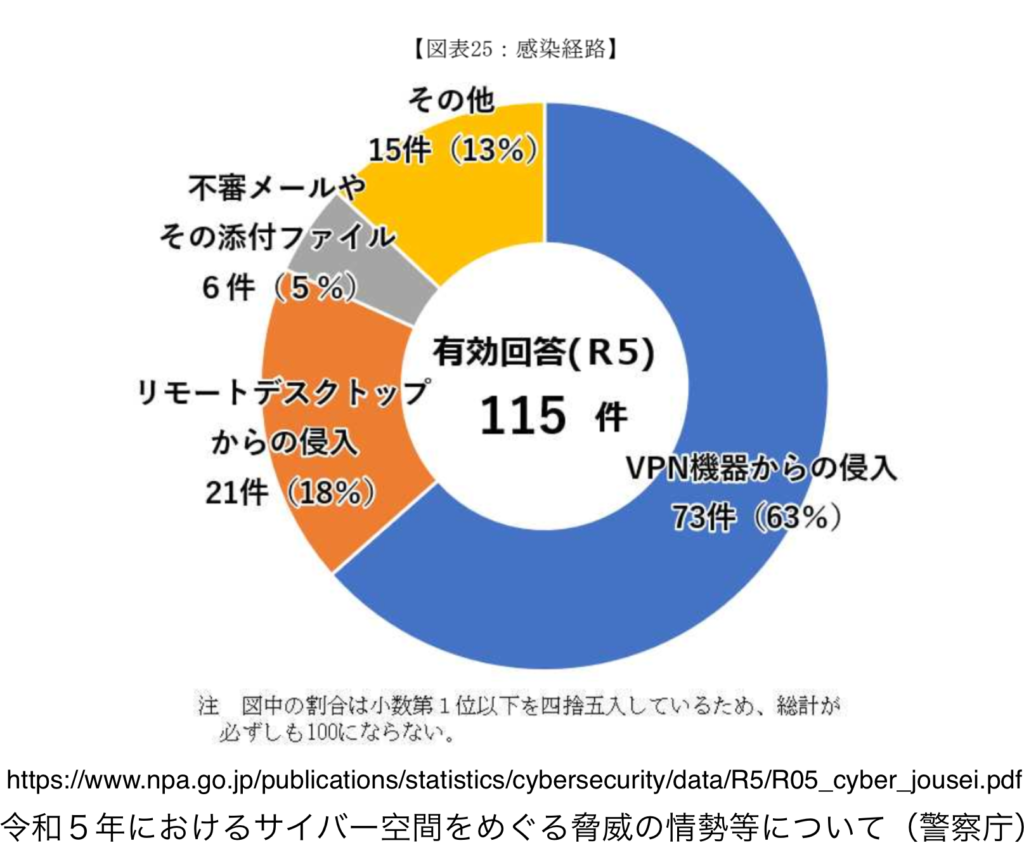

サイバー空間をめぐる脅威の情勢等(警察庁)によると、VPN機器からの侵入(63%)・リモートデスクトップからの侵入(18%)=81%、つまり大半が社内ネットワークからインターネットに接するルーター、VPN=UTM等の機器からの侵入が非常に多いということがわかります。

狙われる機器がだいたい特定しているのに、なぜ対策できないのか?!という疑問が浮かぶかもしれません。運用の立場からすると、「費用がかかる」「停止することができない」「常時監視は困難」「ログを見ただけで対応不可」「運用が難しい」…といった、運用上の問題がどんどん現れ出てしまうところが問題なのかもしれません。

UTMといえば、Fortinet社のFortiGate製品がまず浮かぶでしょう。勤務先でも長年利用してきました。安い!運用簡単!様々なシリーズがある!といった形で、非常に使いやすい製品です。

Forinet社のニュースリリースでも「フォーティネット、セキュリティアプライアンスの出荷台数で9年連続首位に(大手調査会社調べ、2022.3.30)」という記事があります。

- 2021年の通年で、フォーティネットはアプライアンスの出荷台数が前年比31.4%増加し、ファイアウォール、UTM、VPNを合わせた市場だけで、36.8%の台数シェアを獲得しています。

トップシェアであれば、犯罪者から狙われやすいという問題もあります。狙われやすい機器のため、システムの脆弱性が発生すれば、対応しなくてはいけない、という問題もあります。

このシステムアップデート時にトラブルが発生しUTM等の通信機器が動かなくなるという問題や、アップデート後に設定箇所が少し変更され、これまで設定したポリシーがうまく機能しなくなるといった事後動作は、やってみないと分からないのげ現状です。

まして、システムアップデート前に、本番環境と同じ構成をバックアップ環境やラボ環境をもっている会社はそう多くはないでしょうから、一発本番という問題に対し、手軽にシステムアップデートできるのかどうかが、まず問題となります。

メーカーからは問題なくアップデートできますよ!とはいっても、事後保証はしてくれません。ここが脆弱性をなくすためのアップデートが後回しにされるのが原因の1つかと思います。

勤務先においても、事後保証はされなくなるため、構築ベンダー依存になるケースが殆どです。そして、業務上の影響を小さくするため、土日での作業を行うことになり、アップデート中はハラハラドキドキ時間になります。アップデート作業はそんなに大変ではなく、手順書通りの作業ではありますが、手順書通りに作業しても、想定しないシーンが発生した場合は、構築ベンダーさんがいないと対応がとまってしまうというハイリスクがあります。

そういった点で、勤務先にはラボ環境を作りました。とはいっても、本番と同じUTMやソフトライセンスを追加するようなことはしていないため、あくまでもシステムアップデートテスト用機器といったところでしょうか。

@nekono_nahaさんのツイートでは、FortiGateの脆弱性を放置して利用している機器が非常に多いことがわかります。

FortiGateの2月公開でKEV掲載済みCVE-2024-21762のPoCが出たりスキャナが出たりざわざわ。先日ShadowServerが脆弱サーバ台数を報告してましたが私の調査だと更に多い台数が発見でき、国内の75%/16K台が脆弱と推測してます。というか去年6月のCVE-2023-27997/通称Xortigateもまだ3割超が未対処で… pic.twitter.com/QaqDdBjRJp

— nekono_nanomotoni (@nekono_naha) March 18, 2024

CVE-2024-21762は、JPCERT/CCに記事がありますが、「SSL-VPN機能を無効にすることで回避できる脆弱性」として記載されています。SSL-VPNは、テレワークを利用するための機能の1つ。VPNという社内のネットワークに対して、SSLという暗号通信で接続するという方式です。この脆弱性は、2024年2月9日に公開された脆弱性で、4ヶ月も経過している脆弱性ですね。

@nekono_nahaさんの記事でもわかるように、こういった脆弱性を対応せず、放置したまま利用して、結果的にサイバー攻撃の被害を受け、不正侵入後は横展開(ラテラルムーブメント)しながら、Active Directory (AD)等の重要なサーバに対して不正アクセスを目指していくというのが、一般的な攻撃手法です。

UTMトップシェア、FortiGateネタになってしまい、申し訳ございません。

昨日、X(旧Twitter)でこんな記事がありました。

Fortigate Coathanger

FortiGate本体に感染し、通常の方法で初期化やアップデートしても動き続けるマルウエア自宅や企業のFortiGateがFortiHoleになってるおそれありと…

他の機材含めて踏台にされてる恐れもあるので運用停止して撤去すること含めた確認、検討をhttps://t.co/U2cF27Uzra https://t.co/rhimcdw6aE

— ソラリス@メモリ192GBは基本的人権💉💉💉 (@djed736) June 23, 2024

@djed736さんの記事です。

そのリンクが貼られていたPDFドキュメントをChatGPTにアップロードして翻訳してもらったところ、

- 2023年にオランダ国防省のネットワークに侵入が発生しましたが…

オランダ国防省はFortigateを利用していたのか…

- Coathangerマルウェアは、インストール後にFortiGateデバイスにアクセスを提供し、定期的にコマンド&コントロール(C2)サーバーにSSL経由で接続し、BusyBoxリバースシェルを提供します。再起動ごとに自身のバックアップを注入することで持続性を持ち、ファームウェアのアップグレード後も感染が維持されます。

- Coathangerマルウェアはステルス性が高く、デフォルトのFortiGate CLIコマンドを使用して検出するのが困難です。システムコールをフックし、その存在を隠すことでこれを実現しています。

Coathanger(コートハンガー)マルウェアに感染したら、FortiGateのシステムをアップデートしてもマルウェアに感染したままになるのか。この場合は、買ったときの状態に戻すか、買い換えるかのどちらかになるんですね。

Coathangerマルウェアについては、「中国のサイバースパイがオランダの軍事ネットワークにアクセスしたと諜報機関が公表(Gigazine、2024.02.07)」の記事に書かれていました。これも、FortiOS (FortiGate等のシステムOS) の脆弱性、CVE-2022-42475を突いた攻撃で、これも、SSL-VPNの脆弱性ですね。

攻撃者は、やっぱり、SSL-VPNの脆弱性を突いた攻撃が多い!んではないか?!というところです。

脆弱性が悪用された攻撃の場合は、システムログ側にとっては正常ログとしてしか認識されないと思われるため、UTMの常時監視、SOCサービスを利用していたとしても、発見ができないんではないかと思っています。

つまり、会社がいくら第三者サービスを利用してセキュリティ対策を行おうとしても、こういった第三者機関を利用して管理していますよ!といった、経営層や取引先のお客さんにたいしてはアピールは良いかもしれませんが、実際のところ、???(はてな)というのが、私の思いです。

脆弱性についても、事例があがらないと脆弱性として取り扱われないと思います。脆弱性が発見されたということは、既に攻撃が行われている可能性がある!ということにも着目が必要です。

脆弱性が発見され、それに対応するセキュリティパッチが出て、システムアップデートを行う、というサイクルが多い製品を利用するのか、少ない製品を利用するのかは、会社それぞれでしょう。勤務先においては、ForiOSは残念ながら脆弱性が多く、頻繁にシステムアップデートが多いという運用リスクから、Paloaltoに変更しました。

Paloaltoに変更後、すぐに脆弱性が発生しシステムアップデートを行う必要が出てきたのは想定外でしたが。

paloalto社製品(PAN-OS)に深刻な脆弱性が確認されました。広範な悪用が始まる前に早急に対応を

・CVE-2024-3400 / 深刻度Critical / CVSSv4 (基本) 10.0🔥

・paloalto社は限定的な悪用事例を確認済💀

→ サポートにTSF(ログ)を送信し既知の侵害確認可… pic.twitter.com/23ZlraFLsz— piyokango (@piyokango) April 12, 2024

Paloaltoのラボマシンで適用し通信を確認問題なかったので本番適用を行なった記憶があります。 CVE-2024-3400は2024年4月12日に公開され、夜に気付き15日にパッチが公開され、1日眠らせ、16-17日に対応した記憶があります。今回のPaloaltoの脆弱性ステータスは10.0という極めて異常に深刻だったというステータスだったために、最低処理=システムアップデートだったという背景ではありました。

FortiOSの脆弱性、CVE-2024-21762(9.6)・CVE-2022-42475(9.3)と、CVSSv3 Scoreが、9以上のCriticalなため、やはりこれらの脆弱性をほったらかしにしておくと、不正侵入される可能性は極めて高い状態かなとも思います。脆弱性状況は、こちらで確認できるようですが、SSL-VPNではない脆弱性ですが、2024年度で既に3件がクリティカルアラートが出ているようです。可能な範囲ではなく、システムアップデートをされた方が良いかなと思います。

一方で、Paloaltoの脆弱性のクリティカルアラートでは2024年度は1件。これは2021年12月以来のCriticalということもあり、システムアップデートの回数は滅多に無い、というのが判断できます。

製品は高くても、深刻な脆弱性対応のシステムアップデートが少ない製品を選ぶの、使い慣れた設定が簡単・運用しやすい製品を選ぶかは、会社の判断・運用者の判断かと思います。

まずは入口対策となる、UTM製品の選びにあたっては、Criticalな脆弱性が発生したら構築ベンダーによるシステムアップデート(通常、別途有償)をその都度実施する、という運用方針をしっかりと決めて、稟議で経営層の承認をもらった上で運用する、というのが効果的と考えます。

運用においても、脆弱性を防いだ運用を行うことで、サイバー攻撃による不正アクセスを最小限に抑えることができる、不正アクセスを食い止めることもできる(?)かもしれませんので、導入前の運用、もしくは、システム更新時の稟議にはしっかりと、そこら辺の運用にかかるコストを明確にすべきと思います。

不正アクセスされてからの業務運用は大変です。想定していない仕事が多発します。労基法すれすれ業務が多発します。

脆弱性対策は、しっかりと。

2 thoughts on “ランサムウェアを含むサイバー攻撃対策2024、どうすれば?(1)”

Comments are closed.