と書いてきました。

(2)バランス、ですが、管理者数に応じたセキュリティ運用、会社の規模に応じたセキュリティ運用です!

1-2名しか担当者がいない中で大手を真似ることは逆に運用が回らず脆弱性を生んでしまいます。バランスが重要です!と書きました。

今回はどのような展開になるのかな…

サイバー攻撃でVPN(テレワーク等)を含んだUTM(インターネット接続機器)の脆弱性や、公開システムのシステム設定のミス等から社内への侵入が成功したら、Active Directory (AD)を目指してサーバからサーバへと横展開、ラテラルムーブメント (Lateral Movement) をして侵入していきます。

ADは、Windowsシステムの心臓部分。これが乗っ取られるとなんでもやられてしまうという非常事態。ADはユーザーを管理したり、ファイルサーバのアクセス権限を管理したり、Windowsシステムを一元管理できる非常に重要なシステムです。

ADが乗っ取られると、ADに参加しているシステムやPCに対し、管理者権限で乗っ取ることができるため、サイバー攻撃対策として、いかにADを乗っ取られないようにするのかが重要です。

ADのドメインサービスを利用する際に、53(DNS)、123(NTP)、135(RPC)、137〜139(NetBIOS)、389(LDAP)等、必要なポート(TCP/UDP)の解放をUTMのファイアウォールで制御するという方法で対応されるのが一般的なのでしょうか。

これ以外にADをリモート接続して運用保守することが一般的でしょうから、RDP (Remote Desktop Protocol) を利用するためのTCP/UDP 3389を開けている場合には、今すぐ、ADへの接続に対し、TCP/UDP 3389は開けていれば閉じておきましょう!

ラテラルムーブメントによってADへの不正アクセスがされやすい!

ADサーバへのリモートデスクトップ接続 (RDP) の運用は見改める方が無難です。

しかし、UTMのファイアウォール機能でTCP/UDP 3389のポート制御をしても、役にたつ場合の役に立たない場合があります。まず、役にたつパターンです。ADのIPが、192.168.1.250になっている場合、192.168.1.xxxではないネットワーク、例えば192.168.2.xxxとかであれば、UTMのポリシーで制御できます。

一方で役に立たないパターンとして、同一ネットワーク192.168.1.xxxが犯されたネットワークだと、ラテラルムーブメントによって、ADへのリモートデスクトップ接続されてしまいます。同じネットワークだと、UTMを通らないためです。同一ネットワーク内で、UTM等で制御する、という場合、一般的に考えるとお手上げです。

ADサーバが物理サーバであれば、RDP 3389ポートを無効にすれば良いですが、無効にしたところで、今度は運用が回らない。パスワードロックがかかった場合、ADへの接続ができなければ、ロックがかかったままになります。DNS情報から、ホスト情報を削除したい時でも、DNSの管理をADで行っていれば、ADへの接続が必要です。どうしても運用上、ADへのリモートデスクトップ接続は必要不可欠なんです。

Nutanix AHV仮想基盤を利用されている場合には、Nutanix Flowというマイクロセグメンテーション上での制御が可能なソフトウエアです。マイクロセグメンテーション (Microsegmentation) とは、ネットワーク内のトラフィックを非常に細かい粒度で分割し、制御することを指します。

Nutanix Flowについては、改めて詳しく書きたいと思いますが、メーカーサイトは分かりやすく書かれているつもりで、利用されていない方が眺めると分からないという内容のため、補足して書きたいと思います。

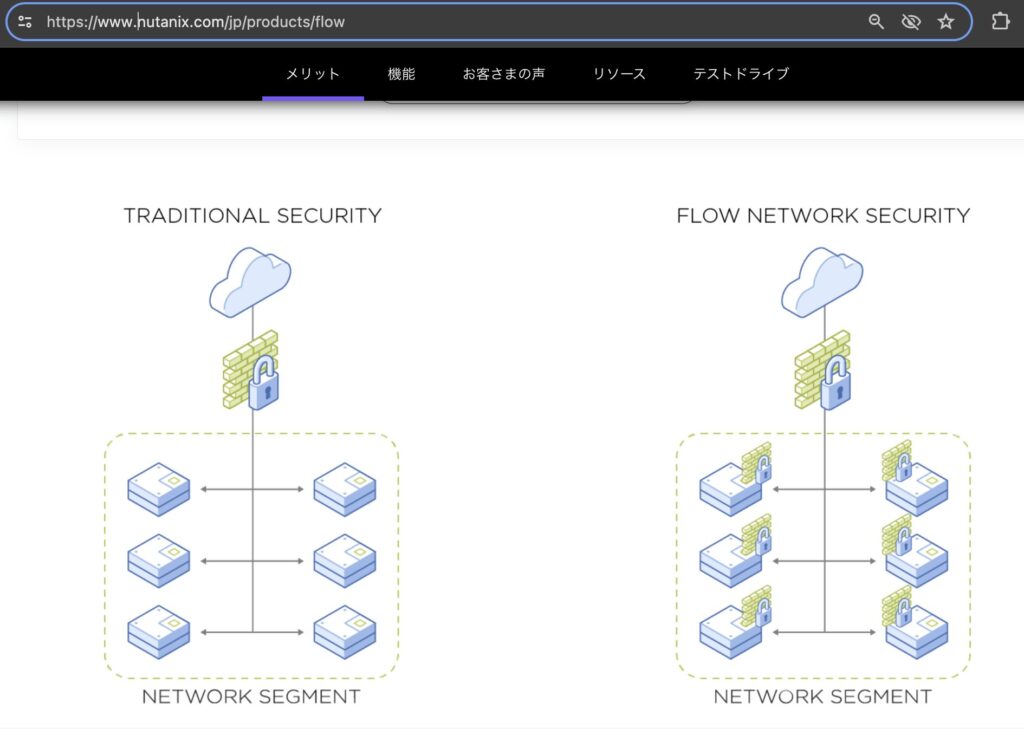

左側の絵では一般的なセキュリティ対策を書かれています。これまで書いているように、ファイアウォールによってネットワークセグメント毎に保護をかけることができるという絵ですね。そのため、同一ネットワーク内にあるマシン同士に対してはネットワーク制御はUTM等のファイアウォールでは制御できないため、無防備状態ですよ。

右側の絵がNutanix Flow Network Securityの機能です。一般的なネットワーク毎の通信制御のほかに、マシン自身に対してファイアウォール同等の通信セキュリティをかけられる、ということです。TCP/UDPポートから、アプリケーションサービスから等。当然、どのIPアドレスのマシンからの通信許可の設定も可能です。

というようなことを絵で表されているんだと思います。

このFLOWによって、ラテラルムーブメントによる、サーバーからサーバーへの横展開を防ぐことができます!

勤務先においても、この使い方がようやく分かり、Nutanix AHV上にあるサーバすべてに対して制御を行なっていこうと考えています。まだ、一部のマシンに留まっていますが。

FLOWについては、Nutanixさんが公開されているYouTubeに分かりやすく紹介されていますので、参考にしてみてください。

サイバー攻撃、侵入されてしまった場合、横展開(マイクロセグメンテーション)をいかに防ぐか!これが規模を大きくするか、制限して被害を小さくするかです。

Flow利用にあたっても注意が必要です。Nutanix AHVのみ有効で、Nutanix上にESXi (Broadcom 旧 VMware)や、Microsoft Hyper-Vのハイパーバイザーを利用している場合は、このFLOWを利用できないという点です。

FlowはUTMによる通信制御を行う方法よりも簡単にクリックで制御することができます。特に可視化しながらの制御のため、どのような通信が走っているのか、wireshark等でログ調査するより手っ取り早かったりします。

最近のコメント