Nutanix Advent Calendar 2023 12月24日分のクリスマス投稿となります。

itnews.jp ブログも6月17日以来の久しぶりの投稿となります。

Nutanix Advent Calendarでの取り組みとしまして、

2021年度版:Nutanix AHV/ESXi から Arcserve UDPへのバックアップについて

2022年度版:Nutanix 勤務先導入事例 2022、他多数

とユーザー目線から書かさせていただきました。

また、今年は、.NEXT On Tour Tokyo 2023で、ユーザー事例として発表もさせていただきました。良い1年でした。

今年もランサムウエアにおけるサイバー攻撃が非常に多い年で、来年以降も情シス人数不足時代が深刻化し、サイバー攻撃の高度化の影響で、情報紛失・情報漏洩が深刻になると見込まれます。

その中で、ランサムウエア攻撃に有効的な手段として「バックアップ」しか無いというのが実際のところホンネです。でも、バックアップデータがランサムウエアによって暗号化されたら?という問題に対し、LTOテープにバックアップするとか、バックアップしたデータはオフラインにし、自動化から手作業に戻すのか、という方法もゼロではありません。テープにしたところで、復旧に手間がかかる、復旧時の戻しに欠損がでて戻せない、戻すのに時間がかかるとかといった問題。まして、この復旧(リストア)が非常に大変な課題で、誰がするのか?という人件問題にも発展していきます。ただでさえ、情シスは嫌われてヒトが入ってこない部門。こんなヒトが入ってこない部門に、精神的リスクを破壊的なダメージを与えて良いのか、という問題に立ち向かったバックアップ方式として、現在注目されているのが「イミューダブルストレージ(不変ストレージ)」です。

勤務先においても、このイミューダブルストレージを導入しました。

本来であれば、イミューダブルストレージの動作状況をお話ししたかったのですが、現在構築中で、実際の動きはまだご紹介できません。今回はサイバー攻撃によるランサムウエア攻撃の傾向と対策という観点、勤務先ではarcserve製品を利用していますので、Nutanix AHV / ESXi に対しての効果的なバックアップと注意点についてお話できればと思います。

ランサムウエアによるサイバー攻撃

ランサムウエアによるサイバー攻撃の多くが、UTMの脆弱性をついて社内ネットワークに入り込む方法が殆どです。この脆弱性は、UTMのアップデートを疎かにして機器自体に脆弱性があるケースよりも設定ミスが多いんじゃないかなぁ?と私は思っています。

最近のクラウドサービスでの情報漏洩も設定ミスが目立っているように思えます。

UTMでの設定ミスとして、本来閉まっている筈のポートが開いていたことにより、OSアップデートが疎かになっている脆弱性のあるマシンに不正アクセス、そこからドメインコントローラー(AD:Active Directory等)に不正アクセス。ADへの不正アクセスが成功したら、その会社への乗っ取り(ハイジャック的な)ができてしまうという攻撃経路が一般的と考えられます。不正に公開サーバに侵入できれば、PowerShell等を利用してスクリプトを流し特権ユーザーを取得。そして、ADへの不正アクセスによって、ファイルサーバ等のデータをオンラインストレージのMEGA, Google Drive等にデータを流し終わった後に、ランサムによる暗号化をかける(もしくは、かけないで恐喝を行う)という手法です。

変化を続けるサイバー攻撃:テクノロジーリーダーのためのアクティブアドバーサリーレポート 2023 年版(ソフォス、2023/8/23)という記事があります。この記事では、2023年上半期では、脆弱性の悪用は23%に対し認証情報の侵害が50%を占めていることに着目しています。そして、不正に社内ネットワークに侵入成功ができると、潜伏期間は0日ということはなく、平均して15日前後。やはり多くはRDP侵害が多いということです。

今なお、ルータに設定された色々なグローバルIPに対し特定ポートに対してポートスキャンが行われています。一般的に注意が必要なポートは次の通りです。

ポート80はWebアクセスに必要なポートなので、通常は開けることが一般的ですが、グローバルから社内へのアクセスに関しては一般的に不要なポートです。これらが開いていないか調査することが重要です。GUIでポートスキャンできる製品で、Zenmap(nmap)がありますので、参考にどうぞ。ポートスキャン先には十分注意を。管理していないIPに行うと、不正アクセス禁止法に抵触する恐れがあります。

不正アクセスの対策として特に、RDPの3389(TCP/UDP)のチェックが必要です。

ChatGPTに相談した結果、以下のポートがセキュリティリスクの高いポートと答えてくれました。

ポート21(FTP)

→→→FTP(ファイル転送プロトコル)は古いプロトコルであり、データが暗号化されていないため、ユーザー名やパスワードが盗まれるリスクがあります。

ポート22(SSH)

→→→ SSH(セキュアシェル)はリモートからのシステムアクセスに使われます。セキュリティが強いプロトコルですが、弱いパスワードや鍵が使用されていると、ブルートフォース攻撃やディクショナリ攻撃の対象になります。

ポート23(Telnet)

→→→Telnetも非暗号化通信を行うため、盗聴やデータの改ざんが容易です。

ポート25(SMTP)

→→→メール送信プロトコルであるSMTPは、スパムメールの送信やメールサーバーの乗っ取りに悪用されることがあります。

ポート80(HTTP)

→→→ HTTPは暗号化されていないWebトラフィックを扱います。HTTPS(ポート443)に比べてデータの盗聴や改ざんが可能です。

ポート110(POP3)と143(IMAP)

→→→メール受信プロトコルのこれらのポートも、非暗号化通信を行う場合があり、データの盗聴や改ざんに対して脆弱です。

ポート135(RPC)

→→→Windowsのリモートプロシージャコール(RPC)サービスは、過去に多くの脆弱性が見つかっており、攻撃の対象になりやすいです。

ポート445(SMB)

→→→SMB(サーバーメッセージブロック)は、ファイル共有に使用されますが、過去にはWannaCryランサムウェアのような攻撃で悪用されました。

ポート3306(MySQL)

→→→データベースサーバーのポートは、データベースの脆弱性を悪用する攻撃に晒されます。

ポート3389(RDP)

→→→リモートデスクトッププロトコルは、適切なセキュリティ対策がない場合、リモートからの不正アクセスのリスクがあります。

ポート5985(WinRM)

→→→Windows Remote Management (WinRM) はリモートからのシステム管理を可能にしますが、これが悪用されると、システムが攻撃者に完全に制御されるリスクがあります。

こういった本来開いていないはずのポートが公開サーバに空いていて、その公開サーバに対して不正アクセスされていまうと、ADへの不正アクセスが試みられます。先ほどのソフォス記事によると、ADへの不正アクセス時間は中央値で16時間。つまり、ネットワークに侵入されてしまうと、ADへの不正アクセスも入られてしまうということです。

今回の記事は、セキュリティを詳しく書くことがメインではございませんので、この辺で、次の話題に切り替えます。

サイバー攻撃によってランサムウエアを仕掛けられた場合に、いかに復旧を急ぐか!が、目的の記事です。

エージェントレスバックアップ

ランサムウエア攻撃被害を受けた場合、VMのリストアが必要です。VM1台ずつにバックアップソフトを入れるのもの面倒です。やはり、エージェントレスが良いですね!

勤務先では低価格でうれしいarcserve UDP Applianceを利用しています。

UDP Applianceの良いところは、保護対象台数無制限のライセンスなのです。物理サーバでarcserveを使っていれば、使い慣れたUIで利用できるのもの魅力です。

過去にいくつか記事を書いていますので、参考ください。

・Nutanix AHV/ESXi から Arcserve UDPへのバックアップについて(2021/12/22)

・Nutanix AHV/ESXi から Arcserve UDPへのバックアップについて(2)(2022/01/08)

・Nutanix AHV / ESXi のバックアップ Season 2(2022/12/4)

Nutanix AHV / ESXi 上の仮想マシンを、Arcserve UDP Applianceにバックアップをして、1年たったけどどうなのよ?という記事ばかりです。ハードウエアはNutanixと同じメーカーが使われていたり、高圧縮でディスク的に問題ないよ、という話を記載しています。

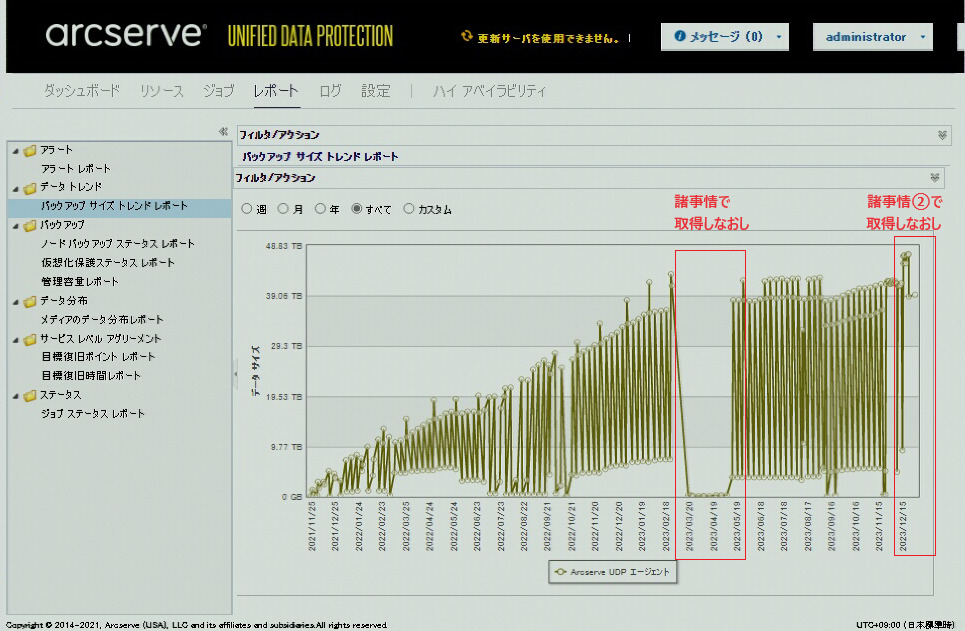

使用して2年間どうなっているのか、です。

2回取得し直しています。今年の3月ごろに、一旦バックアップを作り直しています。

諸事情②では後ほど説明するOneXafeとのバックアップ問題でバックアップを取得し直しています。

この1年間では、バックアップ対象の仮想マシンの数が逆に減ったということと、ファイルサーバをFilesに切り替えてバックアップし直しているということもあり、差し引きで緩やかな増加になっています。

勤務先では2月にランサムウエア被害を受けましたので、リストア後に念のためにバックアップを削除し、きれいなVMに対しバックアップを行ったために、容量ゼロが一定期間走りました。

バックアップしていたお陰で、VMのリストアによって、9割以上のシステムが復帰できています。

他の1割というのは、バックアップしていなかったサーバです。容量の問題から、見送ったシステムとなります。

サイバー攻撃被害者ということもあり、サイバー攻撃に関しての情報取得を頻繁に行っている影響で、詳しくなってきています。

実経験から、ランサムウエア攻撃は、いくらセキュリティ対策がしっかりしていそうな企業であっても被害を受けていることから、しっかりセキュリティ対策を実施し、それでも感染する時は感染してしまうのではないか、と考えています。その結果、ランサムウエア被害を想定した上での対策として、実経験からは、バックアップでのリストアができる環境と結論づけました。

ランサムウエア被害後、フォレンジック調査等で、攻撃者の攻撃手法を理解しました。その結果、バックアップサーバをネットワーク経由で接続できない環境に移動しました。

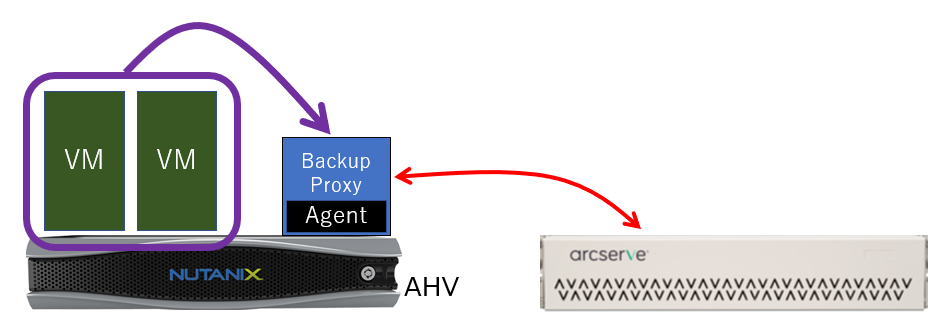

arcserve UDP Applianceは、AHVおよびESXiに対し、エージェントレスでバックアップできます。言い換えると、それぞれのハイパーバイザー上に、Backup ProxyをVMとして建てる必要があります。過去の記事に触れていますが、Backup Proxy経由でarcserve UDP applianceにバックアップしているのです。

そのため、本番環境で動いているサーバ群から直接アクセスできないネットワークに、バックアップサーバを置く、といった設計が可能になりました。

私どものネットワークを介した管理でも、IP-KVM(コンソールを叩くキーボード・ビデオ・マウス)経由でarcserve UDP applianceにアクセスしています。RDP経由で操作ができません。言い換えると、これで、ランサムウエア対策できているんじゃないの?という考えではありましたが、それじゃダメだと会社から指摘を受け、改ざん不可能な、イミューダブルストレージの導入へと踏み切りました。

ランサムウエアでバックアップサーバやられたらどうなのよ?

本題です。諸事情②で、バックアップ容量が消えています。

作業にあたってはSIerさんによって実施いただいているため、詳細な内容は書けないのですが。

ランサムウエア対策の最後の砦、イミューダブルストレージ(不変ストレージ)を導入し、現在構築いただいている最中です。

現在の環境では、ネットワーク越しから、バックアップサーバにアクセスできないわけですので、一応無理。ただし、UTMにソフトウエア上の脆弱性があって、UTMのコンソールにアクセスさえできれば、ネットワークポリシーを変更し、本番環境のネットワークから、バックアップサーバーのネットワークにルートを追加してあげれば、アクセスできてしまう、というネットワーク仮想環境で生活しています。どこの会社さんも、そういう環境かと思います。

その影響で、バックアップサーバーがやられることは0%ではないため、イミューダブル対応が問われています。

Nutanix Filesにも、イミューダブル、WORM(Write Once Read Many)機能に対してプレスリリース:Nutanix、企業のIT環境を保護するランサムウェア防御機能を強化(Nutanix、2021/2/26)があるように、注目を浴びている機能と考えています。

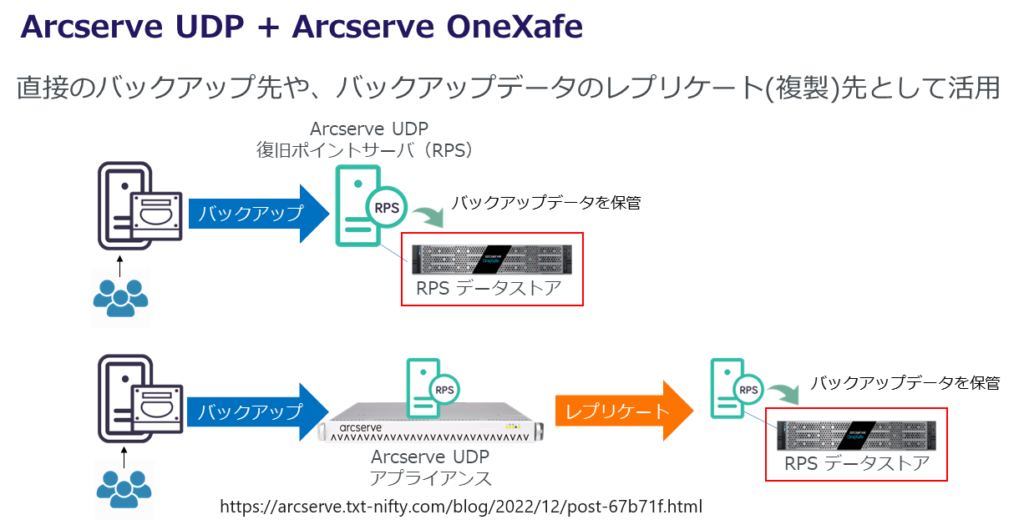

ランサムウェア対策って具体的に何をすればいいの? 「Arcserve OneXafe(ワンセーフ) + Arcserve UDPなら出来ること」を解説。(それ、レプリケーションでよろしく。UDPともども。)というarcserveの公式ブログにも記載されているように、VMのバックアップ先に、arcserve UDPを利用していれば、連携が簡単だよ?という製品に、OneXafeが低価格として登場していた、ということです。上記ブログの複製方法の抜粋画像になりますが、UDP applianceのレプリカを行うことができます。

OneXafeは、Arcserve製品専用のバックアップストレージですので、Arcserve UDPと組み合わせる場合、次の構成が取れるようです。

・RPS(復旧ポイントサーバー)のデータストア用に直接のバックアップ先用

・RPSのデータストアからレプリケート先用

・復旧ポイントのコピー、ファイルコピー先用

・UDPエージェントから直接バックアップ先用

今後使いこなしながら、どのような構成がベストか、考えて来年のAdvent calendarか、来年の記事に書けると思います。バックアップデータを直接書き込むのには時間がかかりそうなので、勤務先では、UDPアプライアンスを介してのレプリカで対応していると思います。

化粧カバーを外すと、こんな感じです。3.5インチのサーバーでした(笑)

左上の青く光っているLEDインジケーターで障害状況を確認できるようです。

UDP applianceのデータストアは暗号化しておりました。OneXafeは、データセンターに設置しているわけなので、非暗号で初期構成しました。この影響で、データストアが暗号化されているUDP applianceから、OneXafeに対してバックアップ速度が非常に低下している結果に至りました。改善する方法としては、UDP applianceのデータストアの暗号化を解除する必要がありました。ただ、VMの各バックアップは暗号化されているため、暗号化の影響はかわりないのですが。

データストアの暗号解除は、UDP applianceをデータセンターに設置しているため、盗難のリスクが無い理由から、データストアの非暗号に変更したために、諸事情②のように、バックアップデータが一旦減っています。現在わかっていることは、暗号化されているデータストアからのバックアップは、とんでもなくバックアップ通信が遅い、というところです。

これから、UDP applianceからOneXafeのバックアップ環境を考えている方であれば、データストアは暗号化しない方が良さそうだ、ということです。それと、最近判明したのが、常にイミューダブルとして書き込みされているわけではない、ということのようです。つまり、保存期間を2週間にしていれば、時間が経過すれば削除され容量の無駄を防ぐ、という仕組みなのかな。

OneXafeの設定画面が現在アクセスできないため、まだまだ抽象的な書き方になりますが、ランサムウエア対策として、Nutanix AHV / ESXi に、Backup Proxyを立てて、Arcserve UDP applianceでバックアップ構成している状況から、Arcserve OneXafeを導入し、イミューダブルストレージを導入した!というのが現状の状況です。

この、UDP – OneXafeの組み合わせで、ランサムウエア対策した!という記事を見かけました。

・那覇市、「Arcserve OneXafe」と「Arcserve UDP」の導入で、万が一のランサムウェア攻撃にも市民サービスを継続できる安心感を獲得(PRTIMES, 2023/12/12)

この記事を見ると、OneXafeを導入でランサムウエア対策として記載ができるので、これはユーザー企業での広報活動として繋げることもできそうだ。言い換えると、ランサムウエア対策を考えている場合、OneXafeを導入すれば、広報ポイントにもなるし対策になるので、Wポイントですね(笑)。そして、Nutanixであれば、エージェントレスで一貫的に対応できるので、一旦導入すると、メンテナンスフリーで管理ができるということとなり、情シス不足でも、なんとかなる、ということかと思います。

ランサムウエアによって暗号化されてしまうと、フォレンジックの影響で、まず環境を残す必要があるため、被害を受けたVMはネットワークから切って隔離する必要があります。それと並行して、復旧に努める必要があります。やはりバックアップデータを戻す、という作業が、一番手っ取り早いです。でも、バックアップデータがランサムでやられたら?を考えた場合は、改ざんできない、イミューダブルストレージからの復旧です。そういった点で、イミューダブルストレージは、長期保存以外にもランサムウエア対策のバックアップとして非常に有効です。

まとめ

ランサムウエア対策としてNutanix AHV / ESXi にあるVMや、Filesデータをどう守るか?に対して、本番環境にあったバックアップサーバを、本番環境以外、本番環境ネットワークからネットワーク経由でアクセスできないバックアップ環境ネットワークを作り、そこに移動したことで対策をした!というお話をしました。しかし、それでは弱いため、イミューダブルストレージのOneXafeを導入し、保存されているバックアップデータ改ざんできない対応をした、ということです。バック元のデータストアが暗号化管理されていると、バックアップ処理速度が遅くなるため、OneXafe導入にあたり、バックアップ元のUDP applianceのデータストアが暗号化されていないことも確認いただくことが重要!ということも、こっそり記述しました。

ただ、OneXafeの中身には触れることができなかったため、1月のAdvent Calendarの5分程度の説明会の時に、ひょっとしたら触れることができるかな?という状況のため、時々思いたった時、当ブログ(itnews.jp)へのアクセスをお願いします(笑)

最近のコメント