Advent Calendar 2022 に関しての連続投稿10日目になります。

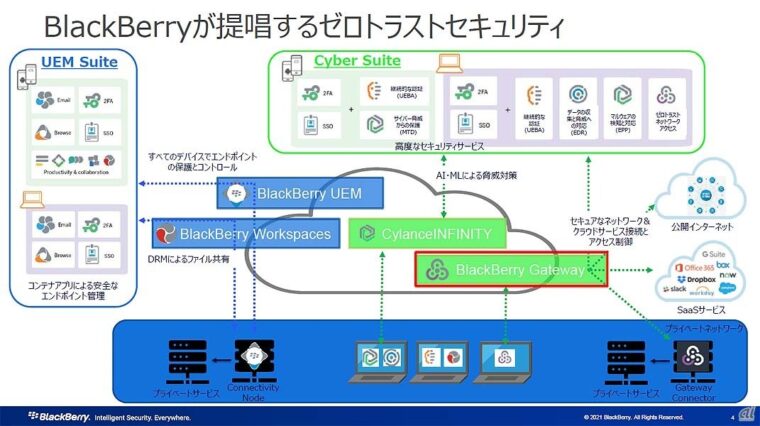

今回はZTNA(ゼロトラストネットワークアクセス)としてBlackBerry社のCylance GATEWAYについてざっくりと触れていきたい。

公式ドキュメントは、https://docs.blackberry.com/ja/ を参考ください。

公式サイトは、https://www.blackberry.com/ja/jp/products/cylance-endpoint-security を参考ください。

Cylance GATEWAYのデータシート(PDF)は、こちらを参考ください。

※なお、私はBlackBerry社との関係者ではなく、1PoCユーザーにすぎません。悪しからず。

①ZTNAと②SSL-VPN

①ZTNAのZT部分、ゼロトラスト、ひでぇ用語と思いませんか? 英語で書けば、Zero Trust。信頼ゼロってこと。ZTNAとは、ゼロトラストネットワークアクセスの略、英語で戻せば、Zero Trust Network Access。信頼ゼロの環境からネットワークにアクセスされることを前提にセキュリティを作られているネットワークのこと。

一方、②SSL-VPNとは、Secure Sockets Layer virtual private network。セキュアなプライベートなネットワーク。社内ネットワークに遠隔からSSLという暗号化技術を利用して接続する方式。

考え方が異なる。

後者の②SSL-VPNは社内ネットワークへの接続までの「接続回線」が不安だから暗号化を利用して盗聴されないよう保護された方式で接続しようという方式のため、接続元は安全なPCが接続されていることを想定し、インターネットの出入口を強化すれば良いよね、という境界線対策を行う構成だ。境界線管理なので、アクセスできるサイトの制限もできない。ある意味、社内で勤務しているかのようなアクセスが可能。

一方前者の①ZTNAは、社内ネットワークに接続されてくるPCとかは、基本的に信頼していないよね、どんな脅威を持っているんだろうね、という環境から、社内ネットワークそのものを信頼ゼロを前提としてセキュリティ対策をする構成。だから、いつ・誰が・どのデバイスから・どこから(ソース)・どこに(宛先)アクセスしてきたのかが把握し詳細に制御可能な管理体系になる。その結果、ユーザないしグループで管理が可能なため、どこにアクセスさせるか、という区分制御(セグメンテーション制御)が可能になる。

特にコロナ禍の影響でセキュリティを重要視されずにテレワークが進み、その結果、管理に追われ手薄となったSSL-VPN装置のシステムアップデートが行えていない会社や病院とかがAPT攻撃等をうけ、悲惨な事象に至っているのは言うまでも無い。

勤務先では、その危険性が十分認識していたため、SSL-VPNの展開は見送りにし、SolitonのWrappingBoxやSecureDesktopとかで、直接社内のネットワークに接続させる方式を避けた。これは正解だったね。通信インフラへの負荷も小さいし、基本画像処理なので、物理的な不正処理(写真撮影等)が行われない限りは、情報漏洩しない。また、社長の一声で、ファイルのダウンロードNGという指示があったので、基本的に社外に持ち出せないという運用をしてきた。

ただ、WrappingBoxは、基本クラウド製品のため、閉域網としては実現できないという事象はあるものの、知っている人だけが知っているという運用を継続している。

ゼロトラスト環境がランサムウエア脅威を軽減させる

で、本題。私の管理上での経験談となる。

①SSL-VPNの場合、SSL-VPNを介して社内にネットワークアクセスさせるためのユーザー管理。今はF5の機器を利用したクラウドサービスを利用している。また、接続ユーザIDは、ACT / SBY に対し、このIPで払い出すという設定を行なっているため、IPから接続されているという判断が可能となっている。しかしながら、境界線管理となっているため、怪しい動きがわからない。

クラウドサービスの共有機器を利用している点もあるかもしれないけど、接続元がどこにアクセスしているかは分からないし、脅威があるのかも分からない。そして、接続元の機器は、何を利用しているのか、私物なのか、も、分からない。

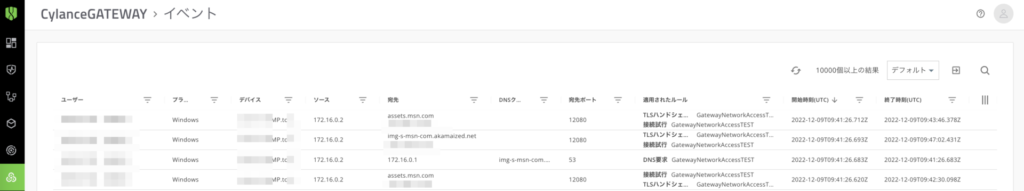

一方②ZTNAでは、いつ・誰が・どのデバイスで・どこから・どこにアクセスしているかが分かる。分かるだけじゃない。たとえば、Cylance GATEWAYを利用していれば、EPPのCylance PROTECTが稼働していなければ接続できないよ、というポリシーを設定できる。また、EDRのCylance OPTICSもインストールされていれば、不審な挙動があればEDR側で通知される。そういった情報にすぐにアクセスでき、不審なプロセスは隔離されたりするため、ランサムウエアを初め多くのマルウエアによる感染リスクを大幅に抑止できると考えている。

また、確実に怪しいことがわかれば、その機器をロックダウン(ネットワークに接続させない)ということなんてもできたりする。

例えば、下画像は、Cylance GATEWAYイベント情報。いつ(どの期間)・誰が(ユーザー)・どのデバイスで・どこから(ソース)・どこに(宛先)にアクセスしているか、一目瞭然で分かる。

ウイルス対策EPP / ウイルス感染後対策EDR を同じポータル上で調査が可能なので、比較的簡単に次に何をすべきかの得策が取りやすいのも大きなメリットだ。

ググっていたら参考になるブログが出てきたので参考まで。

(参考)ゼロトラストの必要性:新世代のランサムウェアに対する最善の防御とは?(BlackBerry、2022.01.14)

(参考)従業員を標的としたソーシャルエンジニアリングにより企業システムへの潜入攻撃は続いています:ZTNA による防御が必要です(BlackBerry、2022.04.11)

ブラックベリーブログだけじゃ、つまらないので。

(参考)ランサムウェア攻撃が ZTNA の導入の契機に(Sophos、2022.01.25)

(参考)ゼロトラストアーキテクチャでランサムウェアを阻止する10の方法(Zscaler、2022年)

まとめ

いま、ランサムウエアが極めて深刻な脅威となっている。ランサムウエア対策にEDRは有効的だが、社内アクセスといった境界線対策上であれば、なんとか免疫力はある。しかし残念ながら、在宅勤務って当たり前の時代になってしまった。社外での業務は何をやっているか分からない。自宅ネットからだと、ひょっとしたらマルウエアに感染した機器がつながって、知らないうちに、マルウエアを持ち込んでくるかもしれない。

来年2023年10月からはインボイス制度(適格請求書保存方式)が始まる。また企業内においては、ペーパーレス化が促進されていく。もはや、会社のネットワークに接続できないと業務ができなくなってくる。ZTNAが加速していきそうだ。

最近のコメント