Advent Calendar 2022 に関しての取り組みとして、連続投稿15日目になります。

Microsoft365 (Office365、以降MS365) 管理者にあたって利用者にも透明性のある管理は重要だと心がけている。そこで、MS365で、どういった情報が取得できるか調査してみた。

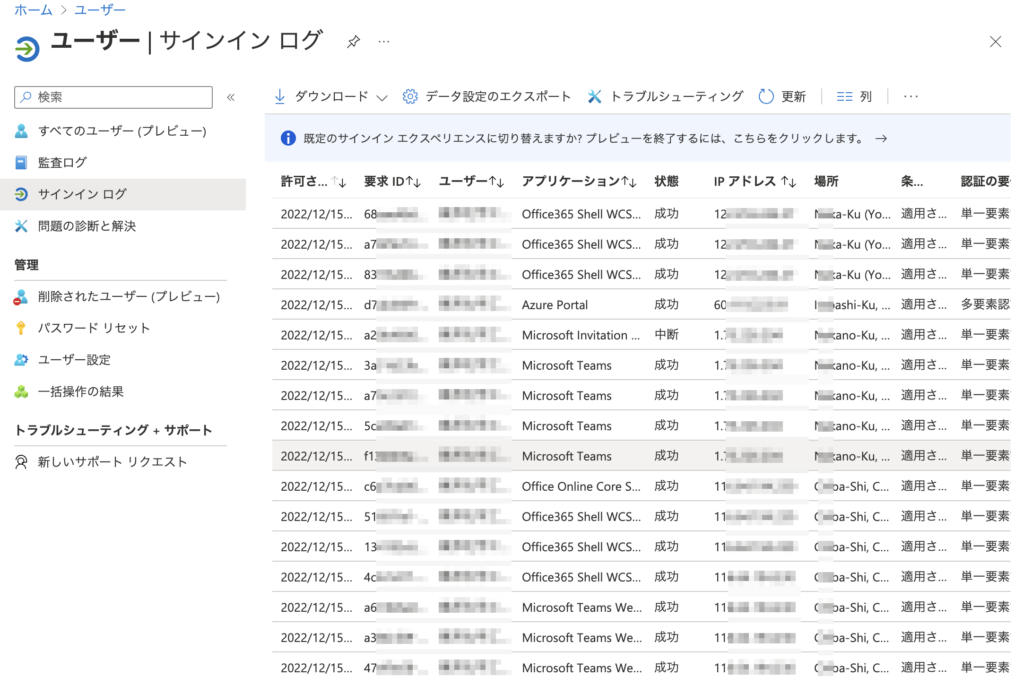

MS365へのログイン確認

AzureAD画面での操作。AzureAD → [Users] → [すべてのユーザ] →[サインログ]から調査が可能だ。BPOSの頃は、調査ができずサポートセンターに問い合わせる必要があった。今は、すんなりと分かるんですね。不正アクセスも、これで一発だね。ただ取得できるのは過去30日間に限定され、検索範囲は1週間という縛りがあった。日付はUTCだけでなくローカル時間で調査も可能になっている。

ここではスクショは出していませんが、監査ログは、UserManagementカテゴリに関したログで、パスワードの処理についてログが出ていた。

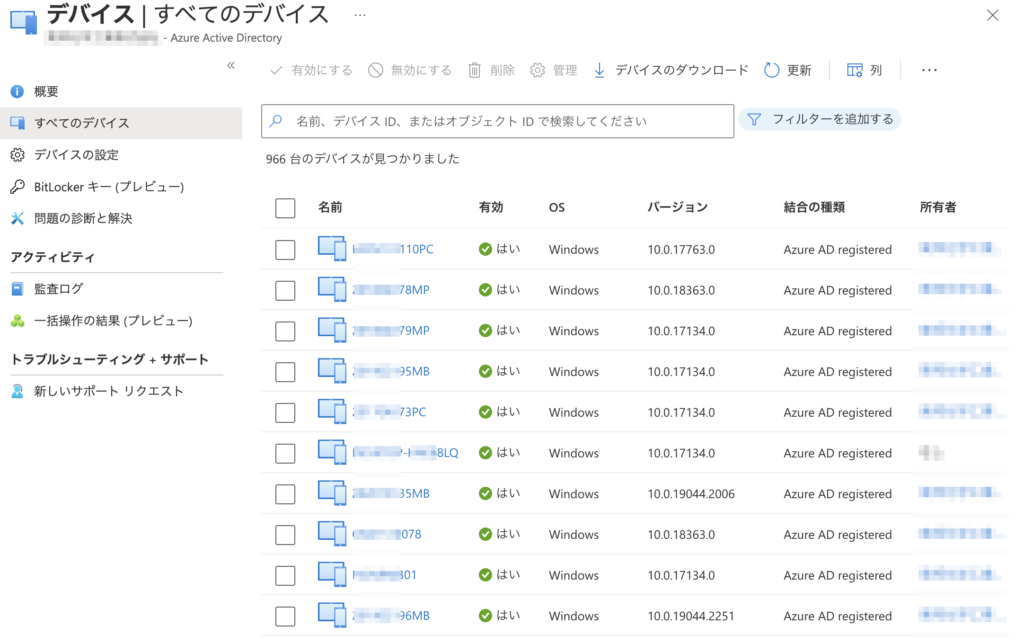

接続デバイス情報

IntuneとかEMSを契約していないわけですが、こういった情報も取得できるようになったんですか!

[Devices] → [すべてのデバイス] から接続されたPC名・OS・MS365ユーザ名等が表示された。また、所有者(MS365ユーザ名)を軸に、過去から現在に至るまでのデバイスも表示された。同じPCが表示されていて、それをさらに調査したところ、デバイスIDが異なっていた。おそらく、OSリカバリの影響で、同じパソコン管理番号でも、PC自体のキーが異なるため、それが起因しているものなのか、と思った。

会社にとって、想定されない方法で業務アプリを利用されるのが、一番抵抗がある。それを監査する方法の1つとして、これらのログを活用することで、不正に管理外の機器で作業をされていないか、が、分かってしまう。

ただ、もうちょっと分析しようとしたら、Microsoft Purview 監査 (プレミアム)ライセンスが別途必要だったりするため、さまざまな分析を可視化させ監査を十分活用するには、やっぱり、それなりに経費をかけないといけないんだなーと思った。

最近のコメント