02-Vulnerability Analysis:脆弱性診断、nmap、そりゃそうだよなぁ。セキュリティ監査ツールnmapは外せない。それ以外のツールは知りません…。

ですが、記事にならないので、niktoについてちょっと調べることにした。

niktoは、CGIスキャナーであり、Perlで開発されているWebアプリのスキャナーの模様。

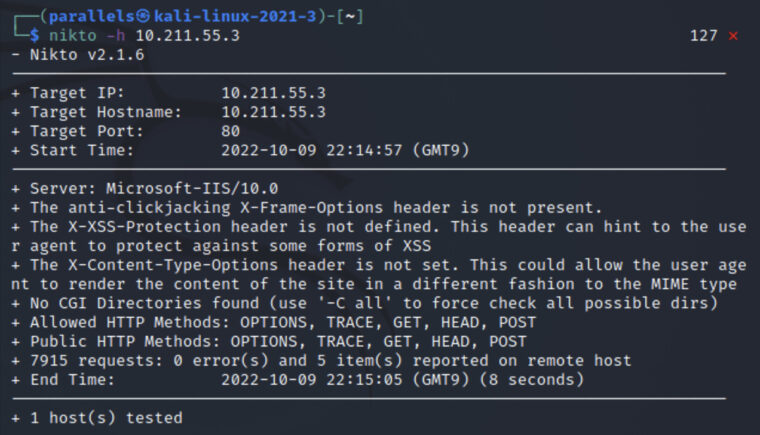

ターゲット先は、Parallels内で利用しているWindows 11に対して標的としてみた。

Windows 11って、IIS 10.0なんだ(笑)

コマンドは以下の通り。

| $ nikto -h Option host requires an argument-config+ Use this config file -Display+ Turn on/off display outputs -dbcheck check database and other key files for syntax errors -Format+ save file (-o) format -Help Extended help information -host+ target host/URL -id+ Host authentication to use, format is id:pass or id:pass:realm -list-plugins List all available plugins -output+ Write output to this file -nossl Disables using SSL -no404 Disables 404 checks -Plugins+ List of plugins to run (default: ALL) -port+ Port to use (default 80) -root+ Prepend root value to all requests, format is /directory -ssl Force ssl mode on port -Tuning+ Scan tuning -timeout+ Timeout for requests (default 10 seconds) -update Update databases and plugins from CIRT.net -Version Print plugin and database versions -vhost+ Virtual host (for Host header) + requires a valueNote: This is the short help output. Use -H for full help text. |

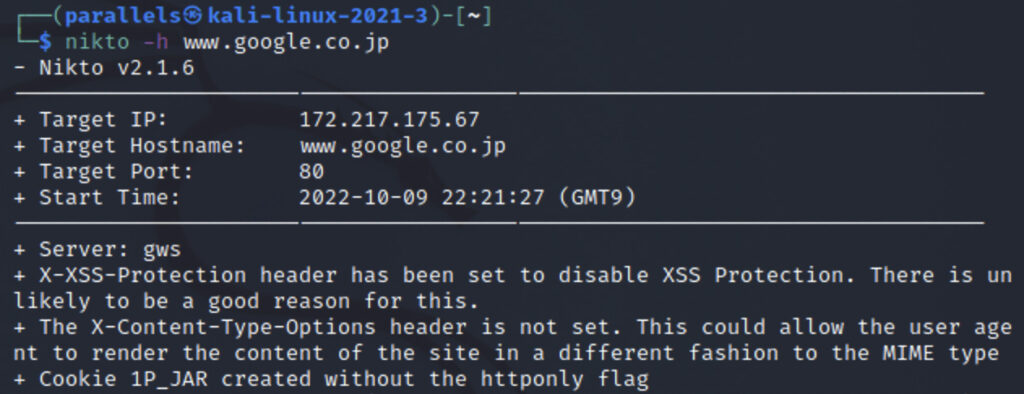

nikto -h ○○○ においては、IPアドレスだけでなく、ホストネームでも対応している。

nikto -h www.google.co.jp という感じに。

デフォルトポートが80のため、8080とかで調べたい場合には、nikto -h ○○○ -port 8080 とか、-portの代わりに、-p でいける。

80ポートから100ポートまでの範囲調査の場合だと、nikto -h ○○○ -p 80-100 でOK。80と443なら、-p 80, 443とかという具合に複数指定することも可能。

標的サイト(テストサイト)に脆弱サイトを作っていないため、つまらない結果になっているのですが、仮に脆弱性が見つかった場合には、オープンソース脆弱性データベース(OSVDB)のIDに紐付けられているので、そこから脆弱性対応ができるようだ。

公開サーバを立てる際には、こういった脆弱性診断がまずは自分らでできるので、試してみるのも1つかもしれない。

記事になったかな。

1 thought on “Kali Linuxで遊ぶ〜Vulnerability Analysis〜nikto”

Comments are closed.